DNSCrypt — шифрование DNS трафика для параноиков. VPN: зачем и как скрывать свой IP и шифровать трафик Шифрование интернет трафика

В наше время предприятия малого бизнеса зачастую пренебрегают защитой информации. Крупные корпорации, как правило, имеют свои собственные IT подразделения, мощную техническую поддержку и передовые аппаратные средства.

Небольшие компании обычно полагаются на потребительское ПО, которое может иметь существенные недостатки в обеспечении безопасности данных. Тем не менее, информация в маленьких организациях также очень важна и нуждается в полноценной защите.

Шифрование данных – отличное средство для сохранения безопасности ценной информации при передаче данных через интернет, резервном копировании на облачных серверах или при хранении информации на ноутбуке, которому предстоит проверка в аэропорту.

Шифрование данных предотвращает просмотр конфиденциальной информации для всех посторонних лиц, кроме вас и вашего законного представителя. Большинство программ, используемых в офисах и на домашних компьютерах имеют встроенные средства для шифрования данных. В данной статье рассмотрим, где их найти и как ими воспользоваться.

Немного о паролях

Любое обсуждение методов шифрования должно начинаться с совсем другой темы – сложность пароля. Большинство способов шифрования данных требуют ввода пароля для последующего шифрования и дешифрования при повторном просмотре. При использовании слабого пароля, злоумышленник сможет подобрать его и дешифровать файл, а это сведет на нет весь смысл шифрования.Сложный пароль должен состоять как минимум из 10 символов, 12 символов гораздо лучше. Он должен включать случайную последовательность заглавных букв, строчных букв, цифр и символов. Если для Вас гораздо удобнее запоминать буквы, используйте пароль из 20 символов или более, и он будет безопасным в этом случае.

Если Вы не уверены в безопасности своего пароля, используйте для проверки онлайн-утилиту Secure Password Check от Kaspersky.

Полное шифрование логических дисков

Большинство пользователей Windows защищают свою учетную запись паролем. Данное действие не защитит Ваши данные при краже компьютера или жесткого диска. Злоумышленник сможет напрямую обратиться к данным на жестком диске посредством другой ОС. Если Вы храните большой объем важных конфиденциальных данных разумней всего воспользоваться шифрованием всего диска, чтобы защититься при краже устройств.Инструментарий от корпорации Microsoft под названием BitLocker позволяет очень просто производить шифрование всего жесткого диска при выполнении двух условий:

1. Вы – обладатель лицензии Ultimate или Enterprise систем Windows 7 или Vista или лицензии Pro или Enterprise в случае с Windows 8

2. Ваш компьютер оснащен чипом TRM (Trusted Platform Module) – специальным криптопроцессором, содержащим криптографические ключи для защиты

Чтобы проверить наличие TRM, запустите BitLocker. Windows автоматически проинформирует вас в случае отсутствия данного модуля при попытке включения шифрования. Чтобы активировать BitLocker проследуйте Панель управления -> Система и безопасность -> Шифрование диска BitLocker или выполните поиск с запросом «Bitlocker» на Windows 8.

В главном меню Bitlocker выберите опцию «Включить BitLocker» рядом с требуемым для шифрования диском. Если Ваш ПК не отвечает требованиям BitLocker Вы по-прежнему можете воспользоваться программами или DiskCryptor для шифрования целых разделов (подробнее о способах шифрования с помощью TrueCrypt можно ознакомиться во второй части статьи).

Шифрование внешних жестких дисков и USB-накопителей

Для полного шифрования флешек и переносных винчестеров Вы можете использовать инструмент Bitlocker To Go, который специально разработан для переносных устройств. Для работы Вам также необходимы Pro и Enterprise лицензии операционной системы, однако модуль TRM уже не требуется.Для успешного выполнения шифрования просто вставьте устройство, проследуйте в меню BitLocker и внизу окна выберите опцию «Включить BitLocker» рядом с иконкой желаемого носителя данных.

Шифрование интернет-трафика

Иногда требуется зашифровать входящий и исходящий интернет-трафик. Если вы работаете с использованием небезопасного беспроводного соединения Wi-Fi (например в аэропорту), злоумышленник может перехватить конфиденциальные данные с вашего ноутбука. Чтобы предотвратить эту возможность, Вы можете воспользоваться шифрованием с помощью технологии VPN.Виртуальная частная сеть создает безопасный «туннель» между вашим компьютером и защищенным сторонним сервер. Данные, проходя через этот «туннель» (как исходящая, так и входящая информация) подвергаются шифрованию, что позволит обезопасить их даже в случае перехвата.

Сейчас доступно большое количество сетей VPN с небольшой месячной платой за использование (например, Comodo TrustConnect или CyberGhost VPN). Вы также можете настроить свою собственную частную сеть для личных или бизнес нужд. Процесс выбора и настройки VPN довольно длительный, подробней на нем останавливаться не будем.

Шифрование данных на облачных серверах, например, Dropbox

Если Вы используете Dropbox или SugarSync, cпешим вас обрадовать – данные сервисы имеют встроенные средства для автоматического шифрования данных для защиты их во время перемещения или хранения на серверах. К сожалению, эти сервисы также содержат ключи для дешифрования данных, эта необходимость продиктована законодательно.Если вы храните конфиденциальную информацию в онлайн сервисах, используйте дополнительный уровень шифрования для защиты данных от посторонних глаз. Наиболее эффективным методом является использованиe TrueCrypt для создания зашифрованного тома непосредственно внутри Dropbox аккаунта.

Если Вы хотите иметь доступ к данных с других компьютеров, просто загрузите переносную версию TrueCrypt в ваше хранилище Dropbox. Для этих целей при установке в меню программы TrueCrypt выберите опцию «Extract» и укажите место в вашем онлайн хранилище.

Как зашифровать любые данные. Часть 2...

Нашли опечатку? Выделите и нажмите Ctrl + Enter

Программа SoftEnter VPN Client.

В связи с реальной угрозой расширения карательных функций «Антипиратского закона» и возможным началом переноса его действия на простых пользователей, а именно, возможным введением штрафов за скачивание пиратского контента (фильмов музыки программ и так далее), продолжаю знакомить посетителей моих сайтов с информацией, как этих штрафов избежать, то есть, как скачивать с интернета АНОНИМНО. Ранее, я показал, как скачивать анонимно по прямым ссылкам и с торрентов. В данной статье рассмотрим один из способов, как зашифровать весь интернет-трафик. Шифрование всего интернет-трафика позволит вам стать полностью анонимным в интернете, сменив свой IP-адрес, на сторонний. После смены IP-адреса при помощи предлагаемого в данной статье приложения никто из посторонних уже не сможет узнать какие сайты вы посещали, что скачивали, в том числе будет зашифрован и ваш интернет-трафик в торрент-клиенте.

Речь пойдет о приложении под названием SoftEnter VPN Client. Это клиентская программа для связи с сервисом под названием VPN Gate.

Сервис VPN Gate - это экспериментальный проект Высшей школы университета г. Цукуба (Япония). Идея проекта заключается в организации добровольцами публичной общественной сети туннелей VPN, которые создаются, с помощью специального программного обеспечения, и бесплатно предоставляются в публичное общее пользование. Подключиться к ним может каждый желающий.

Частные публичные сети VPN Gate предоставляются обычными людьми, а не компаниями и, даже гипотетическая возможность получения логов (истории посещённых Вами сайтов и истории скачивания) по запросу компетентных органов исключена. Сервис VPN Gate и создавался для того, чтобы дать возможность гражданам стран, где блокируются определённые сайты свободно и анонимно посещать их, но сервис можно использовать и для скачивания нужного вам контента, не опасаясь неприятных последствий.

Настроить работу программы SoftEnter VPN Client вовсе несложно. Сейчас покажу, как это сделать.

Для начала скачиваем на сайте разработчика по ссылке архив с установочным файлом программного обеспечения SoftEnter VPN Client.

Кстати, информация для тех, кто уже пользовался

универсальным моментальным немецким клеем Nano Kleber

и для тех, кто еще не знаком с нашим продуктом - наш клей кардинально изменился.

Естественно в лучшую сторону. Во-первых, изменился внешний вид упаковки и флаконов клея. Во-вторых, объем флаконов увеличился на треть! Теперь вес флакона 31,5 граммов, флакона со сварочным гранулятом, 25 граммов.

И главное, улучшено качество самого клея. По многочисленным просьбам покупателей, клей стал гуще. Это позволяет работать с ним, перед сжатием (склеиванием) не торопясь. Срок подготовки увеличен в 2 раза! При этом его цена осталась прежней.

Подробнее узнать о клее Nano Kleber можно на нашем официальном сайте по ссылке . Там же можно его и заказать. Доставка - по всей России.

После скачивания архива распаковываем папку с установочным файлом на рабочий стол.

Открываем ее и запускаем установку программного обеспечения SoftEnter VPN Client.

После установки программного обеспечения SoftEnter VPN Client запускаем его в работу.

Выбираем один из серверов VPN и подключаемся к нему.

После подключения к выбранному серверу VPN весь ваш интернет-трафик будет перебрасываться через сторонний сервер, надежно скрывая ваши действия в интернете.

То что вы подключены к выбранному вами серверу VPN легко можно узнать, посетив один из сервисов проверки IP-адресов. Найти их несложно. В поисковой строке любого поисковика, например, в Яндексе, пишем поисковую фразу «проверка ip».

Отключить VPN-соединение просто. В трее после установки программного обеспечения SoftEnter VPN Client появиться специальный значок. Кликните по нему правой кнопкой мыши и в выпавшем контекстном меню выберете нижнюю строчку отключения программы.

Как видите, зашифровать весь свой интернет-трафик при помощи программы SoftEnter VPN Client и сервиса VPN Gate совсем несложно.

В ближайшее время продолжим изучение темы шифрования интернет-трафика и рассмотрим еще один способ шифрования трафика при помощи сервисов VPN, напрямую, без использования сторонних приложений, а лишь меняя настройки интернет-соединения.

В версии протокола Server Message Block (SMB) 3.0 , представленном в Windows Server 2012 / Windows 8, появилась возможность шифровать данные, передаваемые по сети между файловым сервером SMB и клиентом. Шифрование SMB трафика позволяет защитить от перехвата и модификации данные, передаваемые по недоверенной или открытой сети. Шифрование данных выполняется прозрачно с точки зрения клиента и не требует существенных организационных и ресурсных затрат, как при внедрении VPN, IPSec и PKI инфраструктуры. В последней версии протокола SMB 3.1.1 (представлен в Windows 10 и Windows Server 2016) используется тип шифрования AES 128 GCM, а производительность алгоритма шифрования существенно увеличена. Кроме того осуществляется автоматическое подписывание и проверка целостности данных.

Разберемся в особенностях внедрения шифрования SMB в Windows Server 2012. В первую очередь нужно понять, что в том случае, если клиент и сервер поддерживают разные версии протокола SMB, то при установлении подключения между сервером и клиентом, для взаимодействия выбирается самая высокая версия SMB, поддерживаемая одновременно клиентом и сервером. Это означает, что все клиенты с ОС ниже Windows 8 / Server 2012, не смогут взаимодействовать с сетевым каталогом, для которого включено шифрование SMB.

На файловом сервере можно получить версию протокола SMB используемого тем или иным клиентом (версия используемого протокола выбранного в рамках соединения указаны в столбце Dialect):

По-умолчанию, на файловом сервера Windows Server 2012 шифрование для передачи SMB трафика отключено. Включить шифрование можно как индивидуально для каждой SMB шары, так и для всего сервера целиком.

Если нужно включить шифрование на конкретного каталога, на сервере откройте консоль Server Manager и перейдите в раздел File and Storage Services –> Shares . Выберите нужную общую папку и откройте ее свойства. Затем перейдите на вкладку Settings , где включите опцию Encrypt Data Access . Сохраните изменения.

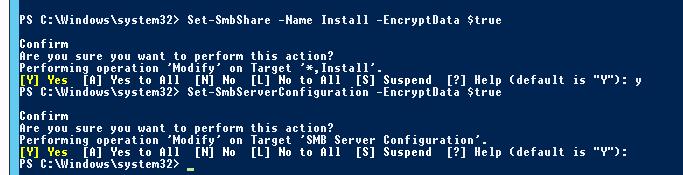

Кроме того, включить SMB шифрование можно из консоли PowerShell. Включаем шифрование для одной папки:

Set-SmbShare –Name Install -EncryptData $true

Либо для всех SMB подключений к серверу (будь то общие папки или административные ресурсы):

Set-SmbServerConfiguration –EncryptData $true

После включения SMB шифрования для общей сетевой папки, все устаревшие клиенты (до Windows 8), не смогут подключаться к данному каталогу, т.к. не поддерживают версию протокола SMB 3.0. Чтобы разрешить доступ таким Windows клиентам (как правило, такой доступ организуется временно, иначе теряется смысл от включения шифрования), можно разрешить подключаться к серверу без шифрования:

Set-SmbServerConfiguration –RejectUnencryptedAccess $false

Совет

. После включения данного режима, подключающийся клиент в процессе согласования поддерживаемой версии протокола сможет переключится на совсем устаревшую версию SMB 1.0, что не безопасно (в Windows Server 2012 R2 ). В этом случае, чтобы хотя бы частично обезопасить сервер, желательно отключить поддержку SMB 1.0:

Set-SmbServerConfiguration –EnableSMB1Protocol $false

Шифрование трафика на уровне операционной системы, технологии IPSec и OpenVPN, протоколы ESP, AH, ISAKMP, Oakley, преимущества IPSec, встроенные правила, IP Security Monitor

Более надежный способ - шифрование трафика, который передается по сети. Это можно делать на двух уровнях:

· уровне приложения - когда данные шифруются самим приложением , например, почтовым клиентом, Web-сервером, сервером баз данных и т.п. Некоторые такие типы шифрования будут рассмотрены в соответствующих модулях;

· шифрование трафика на уровне операционной системы . Часто бывает так, что на уровне приложения шифрование не применить (например, если это не было предусмотрено разработчиками). В этой ситуации наилучший выход - применить шифрование средствами операционной системы. Обычно такой способ шифрования полностью прозрачен для приложений и не мешает их нормальной работе. Два наиболее распространенных средства шифрования трафика на уровне операционной системы - IPSec и OpenVPN.

Оба средства являются реализациями открытых стандартов и могут использоваться как в Windows, так и в *nix. Очень удобно то, что средства работы с IPSec встроены в Windows (только 2000/XP/2003) и для их использования ничего устанавливать не надо (только настроить).

В этом курсе мы будем рассматривать только моменты, связанные с IPSec.

IPSec формально определяется как набор стандартов, которые используются для проверки, аутентификации и шифрования данных на уровне IP-пакетов. В IPSec используются одновременно два протокола: ESP (Encapsulating Security Payload ), ответственный за шифрование трафика и AH (Authentification Header ), который ответственен за применение к трафику цифровой подписи. При этом, в отличие от множества других протоколов шифрования (например, SSL), в IPSec шифрование производится еще до аутентификации, что резко повышает надежность этого протокола. Для аутентификации в IPSec используется набор протоколов Internet Key Exchange (IKE ), который включает в себя два протокола: ISAKMP (Internet Security Association and Key Management Protocol ) и Oakley Key Determination Protocol . Эти протоколы "проводят переговоры" между двумя компьютерами, которые собираются взаимодействовать по IPSec, а потом генерируют итоговый результат и передают его вместе с ключом драйверу IPSec. В снифферах видны только пакеты ISAKMP/Oakley, вложенная в них информация ESP и AH (а тем более данные) уже не видны.

К преимуществам IPSec можно отнести:

· полную прозрачность для приложений, сетевых устройств (например, маршрутизаторов), драйверов сетевых адаптеров и т.п. С точки зрения приложения - идет обычная передача данных по сети, с точки зрения сетевых устройств - по сети передаются обычные пакеты прикладного протокола ISAKMP/Oakley, которые ничего специального не требуют;

· высокую степень интеграции с доменом Windows. Фактически в самом простом режиме (с использованием аутентификации Kerberos) вам достаточно включить IPSec на компьютере - вся аутентификация будет производиться с использованием службы Kerberos на контроллере домена. В специальных случаях можно использовать сертификаты - их уже необходимо устанавливать вручную. Оба этих способа несовместимы с реализациями IPSec под *nix - для совместной работы этих компьютеров с IPSec в Windows 2003 придется использовать preshared key. В Windows 98 и ME (в Windows 95 - нельзя) для использования IPSec можно установить L2TP/IPSec VPN Client , но в этом случае вы столкнетесь с двумя ограничениями:

o IPSec можно использовать только для VPN -соединений (для обычных сетевых нельзя);

o при настройке IPSec нельзя использовать аутентификацию Kerberos (только сертификаты или preshared key ).

Те же ограничения действуют и для Windows NT 4.0.

· защиту от подмены субъекта соединения (в реализации от Microsoft обязательна взаимная аутентификация и клиента, и сервера), уникальный счетчик пакетов - защита от replay attack (когда пойманные сниффером пакеты используются для повторного установления соединения, уже от имени другой системы), очень эффективный и производительный способ проверки цифровой подписи пакетов (пакеты, не прошедшие проверку, сразу отбрасываются);

· высокая производительность. Как правило, в локальной сети шифрование при помощи IPSec практически незаметно. Если же нужна более высокая производительность, то в вашем распоряжении - множество сетевых карт с аппаратными ускорителями IPSec (стоимость, как правило, менее 100 USD).

· высокая управляемость. IPSec позволяет применяться избирательно - например, только к трафику определенных компьютеров, или определенных приложений и т.п. Настройка таких правил производится при помощи политик IPSec и может быть произведена централизованно.

Некоторый служебный трафик IPSec не шифрует. Например, не шифруется трафик протокола Kerberos, любой широковещательный трафик и трафик групповой рассылки и т.п.

Настройку IPSec можно производить разными способами. На графическом экране это удобнее всего сделать при помощи консоли MMC IPsec (она встроена во множество других консолей, например, консоль редактирования групповой политики). Если запустить эту консоль из MMC вручную, в вашем распоряжении будет четыре варианта: отредактировать локальную политику, политику удаленного компьютера, групповую политику своего или чужого домена. Необходимо помнить, что если возникает конфликт между локальной политикой безопасности и политикой безопасности на уровне домена, приоритет имеет политика безопасности на уровне домена.

Всего в вашем распоряжении три заранее готовых шаблона политик IPSec (а также возможность создать свою):

· Client (Respond Only ) - это политика минимального использования IPSec . Она включает в себя единственное правило (это специальное правило Default Response rule ), смысл которого прост: если к этому компьютеру обращаются по IPSec , он будет отвечать по IPSec . В других ситуациях IPSec использовать не будет.

· Server (Request Security ) - более широкое использование IPSec. Включает в себя три правила: уже известное нам Default Response rule, беспрепятственный пропуск незашифрованного трафика ICMP и запрос (необязательный) IPSec для всего остального трафика IPSec. Если контрагент не поддерживает IPSec, то передача данных будет производиться без шифрования.

· Secure Server (Require Security ) - наиболее требовательная с точки зрения безопасности политика. В ней - те же Default Response Rule и пропуск ICMP, но для всего остального трафика IPSec будет запрашиваться в обязательном порядке. Если контрагент не поддерживает IPSec, в установлении соединения будет отказано.

Во всех трех предопределенных политиках используется протокол генерации ключей на основе Kerberos, поэтому нужно быть очень осторожным. Например, если вы применили политику Secure Server только на одном компьютере, а на контроллере домена вы не включили IPSec, то этот компьютер не сможет получить сертификат с контроллера домена и не сможет вообще взаимодействовать с какими-либо компьютерами по сети.

Для максимальной гибкости вы можете создать свою политику IPSec, например, если нужно шифровать трафик только одного приложения или только с определенных компьютеров. В вашем распоряжении - возможность указать IP-адрес компьютера-отправителя и получателя, тип протокола, номер порта, а также дополнительные возможности, например, применение сертификатов, preshared key, методы шифрования, которые будут использоваться, параметры туннелирования и т.п.

Чтобы применить любую из политик безопасности, необходимо в контекстном меню для нее выбрать Assign (затем можно ее точно также отменить). По умолчанию не назначена ни одна из политик, и, значит, компьютер не может вообще работать с IPSec.

Из командной строки управлять IPSec можно при помощи NETSH (в Windows 2000 для этой цели можно было использовать специальную утилиту Resource Kit ipsecpol.exe, которая в Windows 2003 уже не работает).

Производить мониторинг соединений по IPSec можно либо при помощи сниффера (вы просто увидите, что происходит какая-то активность), либо при помощи специальной консоли MMC IP Security Monitor, которая показывает статистику соединений по IPSec. В ней данные объединены в три контейнера:

· Active Policy - показывает, какая политика назначена в настоящий момент и дополнительную информацию об этой политике. Если у вас конфликт политик, можно заглянуть в этот контейнер, а можно воспользоваться стандартным RSOP - R esultant Set of Policy ;

· Main Mode - статистика режима работы Oakley Main Mode (когда ключи нужно создавать с нуля);

· Quick Mode - статистика режима работы Oakley Quick Mode, когда ключи устарели, но информация, необходимая для генерации ключа, уже есть. В этом случае достаточно просто обновить ключ. Повторное использование ключа в IPSec запрещается.

Есть возможность также настроить диагностическое протоколирование IPSec через реестр (об этом - в базе знаний Microsoft).

Программа SoftEnter VPN Client.

В связи с реальной угрозой расширения карательных функций «Антипиратского закона» и возможным началом переноса его действия на простых пользователей, а именно, возможным введением штрафов за скачивание пиратского контента (фильмов музыки программ и так далее), продолжаю знакомить посетителей моих сайтов с информацией, как этих штрафов избежать, то есть, как скачивать с интернета АНОНИМНО. Ранее, я показал, как скачивать анонимно по прямым ссылкам и с торрентов. В данной статье рассмотрим один из способов, как зашифровать весь интернет-трафик. Шифрование всего интернет-трафика позволит вам стать полностью анонимным в интернете, сменив свой IP-адрес, на сторонний. После смены IP-адреса при помощи предлагаемого в данной статье приложения никто из посторонних уже не сможет узнать какие сайты вы посещали, что скачивали, в том числе будет зашифрован и ваш интернет-трафик в торрент-клиенте.

Речь пойдет о приложении под названием SoftEnter VPN Client. Это клиентская программа для связи с сервисом под названием VPN Gate.

Сервис VPN Gate - это экспериментальный проект Высшей школы университета г. Цукуба (Япония). Идея проекта заключается в организации добровольцами публичной общественной сети туннелей VPN, которые создаются, с помощью специального программного обеспечения, и бесплатно предоставляются в публичное общее пользование. Подключиться к ним может каждый желающий.

Частные публичные сети VPN Gate предоставляются обычными людьми, а не компаниями и, даже гипотетическая возможность получения логов (истории посещённых Вами сайтов и истории скачивания) по запросу компетентных органов исключена. Сервис VPN Gate и создавался для того, чтобы дать возможность гражданам стран, где блокируются определённые сайты свободно и анонимно посещать их, но сервис можно использовать и для скачивания нужного вам контента, не опасаясь неприятных последствий.

Настроить работу программы SoftEnter VPN Client вовсе несложно. Сейчас покажу, как это сделать.

Для начала скачиваем на сайте разработчика по ссылке архив с установочным файлом программного обеспечения SoftEnter VPN Client.

Кстати, информация для тех, кто уже пользовался

универсальным моментальным немецким клеем Nano Kleber

и для тех, кто еще не знаком с нашим продуктом - наш клей кардинально изменился.

Естественно в лучшую сторону. Во-первых, изменился внешний вид упаковки и флаконов клея. Во-вторых, объем флаконов увеличился на треть! Теперь вес флакона 31,5 граммов, флакона со сварочным гранулятом, 25 граммов.

И главное, улучшено качество самого клея. По многочисленным просьбам покупателей, клей стал гуще. Это позволяет работать с ним, перед сжатием (склеиванием) не торопясь. Срок подготовки увеличен в 2 раза! При этом его цена осталась прежней.

Подробнее узнать о клее Nano Kleber можно на нашем официальном сайте по ссылке . Там же можно его и заказать. Доставка - по всей России.

После скачивания архива распаковываем папку с установочным файлом на рабочий стол.

Открываем ее и запускаем установку программного обеспечения SoftEnter VPN Client.

После установки программного обеспечения SoftEnter VPN Client запускаем его в работу.

Выбираем один из серверов VPN и подключаемся к нему.

После подключения к выбранному серверу VPN весь ваш интернет-трафик будет перебрасываться через сторонний сервер, надежно скрывая ваши действия в интернете.

То что вы подключены к выбранному вами серверу VPN легко можно узнать, посетив один из сервисов проверки IP-адресов. Найти их несложно. В поисковой строке любого поисковика, например, в Яндексе, пишем поисковую фразу «проверка ip».

Отключить VPN-соединение просто. В трее после установки программного обеспечения SoftEnter VPN Client появиться специальный значок. Кликните по нему правой кнопкой мыши и в выпавшем контекстном меню выберете нижнюю строчку отключения программы.

Как видите, зашифровать весь свой интернет-трафик при помощи программы SoftEnter VPN Client и сервиса VPN Gate совсем несложно.

В ближайшее время продолжим изучение темы шифрования интернет-трафика и рассмотрим еще один способ шифрования трафика при помощи сервисов VPN, напрямую, без использования сторонних приложений, а лишь меняя настройки интернет-соединения.